Quizás la palabra ransomware te suene a chino. Pero, ¿cómo te quedarías si te dijeran que puedes ser víctima del secuestro de toda la información de tu ordenador o móvil? Seguramente te hayas quedado boquiabierto, pero no te preocupes porque le pasa a todo el mundo que escucha hablar de este malware por primera vez. La ciberseguridad se ha convertido en un aspecto fundamental en los tiempos que vivimos, y aunque las principales víctimas de este tipo de ataque suelen ser empresas, es interesante saber qué es y qué hacer ante un supuesto ataque de ransomware.

Contents

¿Qué es el ransomware?

Ransomware proviene de las palabras «ransom» (rescate en inglés) y la abreviatura de software en inglés «ware«. Se trata de un software malicioso (o malware) que secuestra la información del dispositivo objeto de ataque, para luego bloquear el acceso a esta información mediante cifrado y solicitando un rescate a cambio de la misma. Este tipo de ataque ha ido evolucionando en lo que a métodos de liberación de rescate se refiere. Así, al final de los 80, en las primeras variantes de ransomware, el rescate se efectuaba a través de correo postal, mientras que hoy en día, los hackers solicitan el rescate mediante tarjeta de crédito o criptomonedas.

¿Cómo funciona?

Aunque pueden darse diferentes tipos de ransomware en función de la parte del dispositivo que se bloquee y del modo en el que llegue a tu dispositivo, todos funcionan de la misma forma.

En primer lugar, una vez el hacker ha conseguido acceder a tu dispositivo, lo primero que hace es buscar archivos de valor cómo bases de datos, ofimática o multimedia para posteriormente modificar la extensión de estos archivos o su estructura. De esta forma, sólo puedes volver a acceder a los mismos restaurándolos y descifrándolos.

Una vez el malware ha conseguido cifrar la totalidad de los archivos, aparecerá en tu pantalla un mensaje o nota con todos los datos necesarios para realizar el rescate: importe y moneda de pago (actualmente exigen criptomonedas), dónde y cómo debes transferir el importe y la fecha límite para llevarlo a cabo, a partir de la cuál suelen indicar que los archivos se eliminarán de forma permanente.

Es importante que sepas, que una vez infectado, es posible que cada vez que intentes acceder a cualquiera de los archivos infectados de tu dispositivo, aparezca un error de que no se pueden abrir o no se encuentran los archivos.

¿Cómo se propaga el virus ransomware?

El ransomware, al igual que la mayoría de virus informáticos, puede propagarse por el dispositivo o red infectado. A continuación, te indicamos los métodos más comunes de infección y propagación del ransomware.

-

- Correo electrónico. El phishing es una de las técnicas más utilizadas, y suelen suplantar la identidad de entidades financieras u organizaciones que inciten a la apertura del propio correo y de los archivos adjuntos. Estos archivos no tienen porqué tener una extensión o formato específicos, sino que pueden ser formatos conocidos cómo .pdf, .zip, .doc o .xls. Una vez has descargado los archivos, los atacantes tienen vía libre para cifrar los archivos que deseen, ya sea en ese mismo instante o pasados unos días.

- URL. Debido al auge de las redes sociales y el aumento de interacciones sociales, los atacantes empezaron a utilizar URL maliciosas en los mensajes o publicaciones. En este sentido, es importante no caer en las técnicas de clickbait y dejarnos llevar por mensajes sospechosos, ya que al hacer clic estarás descargando el virus.

- Escritorio remoto. Otra de las formas más populares de ataques en los últimos tiempos, especialmente debido al auge del teletrabajo. Se trata del RDP, un protocolo con el que puedes conectarte a otro equipo a través de una conexión de red. Los hackers, utilizan escáneres para buscar equipos con puertos vulnerables, para posteriormente acceder al equipo, normalmente mediante ataques de fuerza bruta que averiguan las contraseñas de acceso. Una vez dentro, serán libres de hacer y deshacer con tu equipo lo que deseen.

- Malvertising. También conocida cómo publicidad maliciosa, se caracteriza por utilizar la misma infraestructura que utilizan los anuncios legítimos, comprando espacio publicitario e indicando imágenes o mensajes con enlaces maliciosos. Una vez haces clic, se activa el kit de exploits que contiene el anuncio malicioso a través del cuál escanea posibles vulnerabilidades para instalar el ransomware.

- Descargas automáticas. Uno de los métodos de ransomware más peligrosos, ya que no requieren de ninguna acción por tu parte. Al acceder a sitios web maliciosos, este analiza tu dispositivo y ejecuta el ransomware en segundo plano, sin que tú seas consciente. A partir de aquí, se propaga igual que el resto de ataques de ransomware.

- Propagación de Red. Se trata de variantes actualizadas que utilizan la propagación automática del ransomware por diferentes dispositivos de la misma red. Si consiguen propagar por diferentes equipos, pueden llegar a paralizar organizaciones y compañías enteras.

- Software pirata o nulled. Los propios sitios que alojan softwares piratas son muy propensos a otras técnicas de propagación de ransomware cómo malvertising o descargas automáticas. En este sentido, es importante que sepas que el software pirata no recibe actualizaciones, por lo que estarás más expuesto a posibles ataques de ransomware y otros virus.

- USB. Los “pinchos” o memorias USB son una fuente de ataques. En caso de estar infectado, al conectar el dispositivo puede provocar que el ransomware cifre la máquina y empiece a propagarse por toda la Red.

Tipos de ransomware que existen

Aunque pueden existir diferentes variantes y cepas, los principales tipos de ransomware que existen son cuatro, siendo su vulnerabilidad y eficacia diferente. Los más leves pueden ocasionar el bloqueo de determinados archivos, mientras que los más letales pueden bloquear directamente el acceso a tu dispositivo.

Filecoders

Se trata del tipo de ransomware más utilizado. Se estima que el 90% de los ataques de ransomware son de este tipo. Se basa en el cifrado de archivos en los dispositivos, mediante el cuál los hackers solicitan un rescate con una fecha límite para otorgar la clave de descifrado. En caso de no hacer frente al rescate, los archivos son eliminados o dañados.

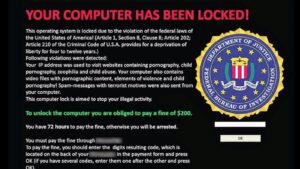

Screenlockers

Esta clase de malware bloquea directamente el acceso al equipo, ya sea un teléfono móvil, una tableta, un PC o un portátil. Este tipo de ataques utilizan la usurpación de identidad de instituciones cómo el Gobierno de España, Correos, el Departamento de Seguridad Interior de Estados Unidos, la DEA o la Secretaría de Hacienda y crédito Público de México. Los dispositivos más expuestos a los screenlockers son los que cuentan con el sistema operativo Android. No obstante, también se han visto casos de ransomware en MacOS o Windows.

Doxing

Hay cierta discrepancia sobre si el doxing es un tipo de ransomware o no. En este caso, en lugar de cifrar la información y bloquear el acceso a la misma, se accede a datos personales delicados cómo passwords, tarjetas bancarias, informes clínicos, etc. y se solicita un rescate por no publicar la información. Existen herramientas gratuitas para luchar contra el Doxing, cómo https://haveibeenpwned.com/, para comprobar si tu contraseña se ha filtrado en Internet.

Scareware

Otra variante más del ransomware dónde, en este caso, utiliza un software falso para hacerte ver que ha encontrado problemas en el equipo y qué debes realizar un pag de forma urgente para solucionarlo. Los avisos llegan en forma de pop-ups o mensajes emergentes avasallándote para que accedas al pago.

Ejemplos de ataques de ransomware

Han sido muchos los ransomware que se han propagado a lo largo de la historia, llegando algunos a infectar equipos de medio mundo. Cómo no podemos detallar todos ellos, aquí te dejamos un resumen de los más famosos.

WannaCry

Ha sido uno de los ransomware que más daño ha hecho, llegando a afectar a más de 230.000 usuarios de más de 150 países a lo largo de 2017. Este virus nace debido a una vulnerabilidad detectada en el sistema operativo Windows. Uno de los sectores más afectados fué el sanitario, especialmente en Reino Unido, dónde afectó a un tercio de los centros hospitalarios, solicitando los rescates en la famosa criptomoneda Bitcoin. A raíz de este virus informático, se puso de manifiesto la importancia de tener actualizados todos los softwares.

CryptoLocker

En este caso, tenemos que remontarnos hasta 2007 para ver el daño que ocasionó CryptoLocker, un ransomware que recorrió medio mundo a través de archivos adjuntos de correo electrónico. Una vez conseguía instalarse en el equipo, buscaba archivos de valor para cifrarlos y pedir el rescate correspondiente.

Finalmente, la Policía junto con empresas de seguridad, consiguieron detener a la banda cibercriminal detectando una red de ordenadores personales alrededor de todo el Mundo que propagaban el virus CryptoLocker. Aún así se estima que pudo afectar a más de 500.000 usuarios.

Ryuk

Este virus ransomware surgió en 2018 y afectaba a la opción de restaurar de Windows, impidiendo la restauración de los archivos cifrados por los ciberdelincuentes. De la misma forma, también cifraba las unidades de Red. A diferencia de otros ransomware, en esta ocasión muchas de las Organizaciones se vieron obligadas a pagar el rescate, superando los 600.000 USD en pagos.

Cerber

Se trata de una evolución de los ransomware tradicionales, ya que en este caso se modifica el modelo de negocio de los anteriores virus y pasa a ser un RaaS (Ransomware As A Service). Sí, la fórmula de software cómo servicio, más conocida cómo SaaS (por sus siglas en inglés de Software As A Service), también llega a los ciberdelitos. En este caso, los creadores de Cerber facilitan las licencias del ransomware a quién la solicite a cambio de un porcentaje de los rescates que consigan.

Locky

Otro ransomware que se propagó mediante ingeniería social a través archivos adjuntos de correos electrónicos, más comúnmente conocido cómo phishing. En esta ocasión, fué en 2018 y su principal potencial era la cantidad de archivos que podía infectar, ¡más de 100 tipos diferentes!

Petya

Este ransomware nace en 2016 y renace en 2017 cómo GoldenEye. A diferencia de otros ransomware que cifraban diferentes tipos de archivos, en este caso, Petya cifraba todo el disco duro de la víctima a través de la MFT (Master File Table).

Su metodología fué muy peculiar, ya que se centraban en los departamentos de RRHH de las empresas, dónde propagaban el virus a través de solicitudes de empleo falsas.

Bad Rabbit

Otro de los ransomware que surgió en la época dorada de los virus informáticos, en 2017. BAd Rabbit se propagaba a través de webs sin protección bajo el método de “drive-by”, en el que no es necesaria ninguna acción por parte del usuario.

¿Cómo protegerse ante el ransomware y evitar sufrir un ataque?

Para protegerse contra posibles ataques de ransomware, debes seguir una serie de buenas prácticas con las que evitarás infectarte y pasar el mal trago de pensar que pierdes tus archivos más valiosos. A continuación, te mencionamos qué debes hacer para evitar infectarte de un virus ransomware.

-

- No hagas clic en enlaces sospechosos. En algunos casos el SPAM lo detectarás enseguida, pero en otros casos te generará dudas. En ese caso, no pinches en los enlaces ya que puede dar lugar a descargas automáticas.

- No reveles información personal. Las entidades financieras y otros organismos oficiales nunca te van a pedir tus datos de acceso completos, y menos por mensaje de texto o correo electrónico. Si se trata de una fuente que no es de confianza, no respondas ni hagas clic en los enlaces.

- No abras archivos adjuntos si no conoces el remitente. Igual que en el caso de lso enlaces, no descargues archivos si no tienes la certeza de que el remitente es de confianza. En este sentido, hay que hacer especial hincapié en la URL, ya que muchos ciberdelincuentes utilizan dominios similares a los oficiales añadiendo algún prefijo o sufijo que pueda engañarte.

- No utilices memorias USB de desconocidos. A veces los ciberdelincuentes van dejando USB por espacios públicos, con el objetivo de que los usuarios lo utilicen y empiece a propagarse el virus.

- Actualiza todos los softwares y sistemas operativos. Cómo hemos visto con WannaCry, es de vital importancia mantener todos los programas actualizados para evitar la entrada de ransomware, ya que los desarrolladores incluyen parches de seguridad en cada actualización.

- Vigila las fuentes de descarga. Es importante no utilizar fuentes de descarga desconocidas o poco fiables. Un primer paso es utilizar únicamente aquellas webs que tengan el certificado SSL, para ello puedes fijarte que en la barra de direcciones aparece “https” en lugar de “http”. De hecho, algunos navegadores ya avisan al acceder de que se trata de un sitio no seguro.

- Utiliza VPN en redes wifi públicas. Las redes wifi públicas son una fuente de virus y ataques muy frecuentes. Por ello, utilizar navegadores con VPN u otros tipos de VPN te ayudará a evitar el ransomware.

¿Qué hacer ante un ataque de ransomware? ¿Es necesario pagar el rescate?

Ante un ataque de ransomware lo primero que debes hacer es NO pagar el rescate, ya que esta acción no te asegura recuperar la información y puede que los ciberdelincuentes pidan un segundo rescate. Asimismo, al pagar les estás diciendo a los hackers que si vuelven a atacarte, es posible que vuelvas a pagar, por lo que pasarás a estar en su wishlist de víctimas. Asimismo, desde el Instituto Nacional de Ciberseguridad, tienen la dirección de correo incidencias@incibe-cert.es a través de la cuál puedes reportar el ataque, aportando tus datos de contacto y una descripción detallada del ataque.

Si tienes más dudas, puedes llamar a la Línea de Ayuda en Ciberseguridad del mismo INCIBE.